Warum ein VPN für den Zugriff auf Ihr Zuhause verwenden?

Es gibt viele Gründe, warum Sie aus der Ferne auf Ihr Heimnetzwerk zugreifen möchten, und dies geht am besten mit einem VPN-Server. Bei einigen Routern können Sie tatsächlich einen VPN-Server direkt im Router einrichten, aber in vielen Fällen müssen Sie selbst einen einrichten.

Ein Raspberry Pi ist eine großartige Möglichkeit, dies zu erreichen. Sie benötigen nicht viel Energie zum Betrieb und haben genug Leistung, um einen VPN-Server zu betreiben. Sie können einen neben Ihrem Router aufstellen und ihn im Grunde vergessen.

Wenn Sie aus der Ferne auf Ihr Heimnetzwerk zugreifen, können Sie von überall auf Ihre Dateien zugreifen. Sie können Ihre Heimcomputer aus der Ferne betreiben. Sie können die VPN-Verbindung Ihres Hauses sogar von unterwegs nutzen. Mit einem solchen Setup können Sie Ihr Telefon, Tablet oder Laptop von überall aus so verhalten, als ob Sie zu Hause wären.

Das Pi einrichten

Bevor Sie mit der Einrichtung des VPN beginnen können, müssen Sie Ihren Raspberry Pi einrichten. Es ist am besten, den Pi mit einem Gehäuse und einer Speicherkarte in angemessener Größe einzurichten, 16 GB sollten mehr als genug sein. Verbinden Sie Ihren Pi nach Möglichkeit mit einem Ethernet-Kabel mit Ihrem Router. Dadurch werden Netzwerkverzögerungen minimiert.

Raspbian installieren

Das beste Betriebssystem für Ihren Pi ist Raspbian. Es ist die Standardauswahl der Raspberry Pi Foundation und basiert auf Debian, einer der sichersten und stabilsten verfügbaren Linux-Versionen.

Gehe zum Rasbian Downloadseite , und holen Sie sich die neueste Version. Sie können hier die Lite-Version verwenden, da Sie keinen grafischen Desktop benötigen.

Holen Sie sich während des Downloads die neueste Version von Radierer für Ihr Betriebssystem. Nachdem der Download abgeschlossen ist, extrahieren Sie das Raspbian-Image. Öffnen Sie dann Etcher. Wählen Sie das Raspbian-Image aus, aus dem Sie es extrahiert haben. Wählen Sie Ihre SD-Karte aus (Legen Sie sie zuerst ein). Schreiben Sie schließlich das Bild auf die Karte.

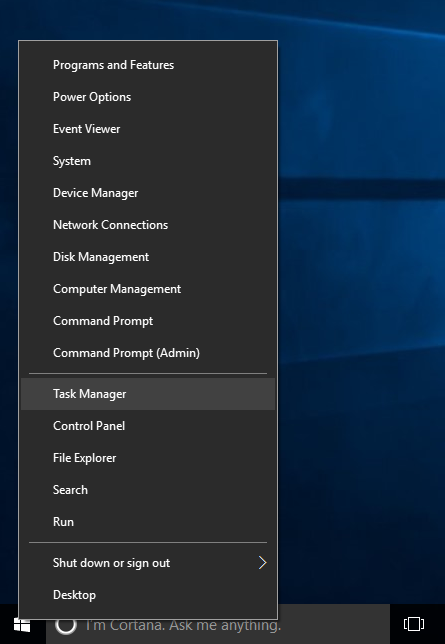

So stoppen Sie das Windows 10-Update dauerhaft

Lassen Sie die SD-Karte in Ihrem Computer, wenn Sie fertig sind. Öffnen Sie einen Dateimanager und navigieren Sie zu der Karte. Sie sollten ein paar verschiedene Partitionen sehen. Suchen Sie nach der Bootpartition. Es ist das mit einer kernel.img-Datei darin. Erstellen Sie eine leere Textdatei auf der Bootpartition und nennen Sie sie ssh ohne Dateierweiterung.

Endlich können Sie Ihren Pi anschließen. Stellen Sie sicher, dass Sie es zuletzt einstecken. Sie werden keinen Bildschirm, keine Tastatur oder Maus benötigen. Sie werden über Ihr Netzwerk aus der Ferne auf den Raspberry Pi zugreifen.

Geben Sie dem Pi ein paar Minuten Zeit, um sich einzurichten. Öffnen Sie dann einen Webbrowser und navigieren Sie zum Verwaltungsbildschirm Ihres Routers. Suchen Sie den Raspberry Pi und notieren Sie seine IP-Adresse.

Egal, ob Sie unter Windows, Linux oder Mac arbeiten, öffnen Sie OpenSSH. Verbinden Sie sich per SSH mit dem Raspberry Pi.

$ ssh [email protected]

Verwenden Sie natürlich die tatsächliche IP-Adresse des Pi. Der Benutzername istimmer Pi, und das Passwort istHimbeere.

OpenVPN einrichten

OpenVPN ist nicht gerade einfach als Server einzurichten. Die gute Nachricht ist, Sie müssen es nur einmal tun. Stellen Sie also vor dem Eingraben sicher, dass Raspbian auf dem neuesten Stand ist.

$ sudo apt update $ sudo apt upgrade

Nachdem das Update abgeschlossen ist, können Sie OpenVPN und das benötigte Zertifikatsdienstprogramm installieren.

$ sudo apt install openvpn easy-rsa

Zertifizierungsstelle

Um Ihre Geräte zu authentifizieren, wenn sie versuchen, eine Verbindung zum Server herzustellen, müssen Sie eine Zertifizierungsstelle einrichten, um Signaturschlüssel zu erstellen. Diese Schlüssel stellen sicher, dass sich nur Ihre Geräte mit Ihrem Heimnetzwerk verbinden können.

Erstellen Sie zunächst ein Verzeichnis für Ihre Zertifikate. Wechseln Sie in dieses Verzeichnis.

$ sudo make-cadir /etc/openvpn/certs $ cd /etc/openvpn/certs

Suchen Sie nach OpenSSL-Konfigurationsdateien. Dann verlinke die neueste mitopensl.cnf.

$ ls | grep -i openssl $ sudo ln -s openssl-1.0.0.cnf openssl.cnf

In demselben certs-Ordner befindet sich eine Datei namens vars. Öffnen Sie diese Datei mit Ihrem Texteditor. Nano ist die Standardeinstellung, aber Sie können Vim installieren, wenn Sie damit vertrauter sind.

Finden Sie dieKEY_SIZEzuerst variabel. Es ist eingestellt auf2048standardmäßig. Ändere es in4096.

export KEY_SIZE=4096

Der Hauptblock, den Sie bearbeiten müssen, erstellt Informationen über Ihre Zertifizierungsstelle. Es hilft, wenn diese Informationen korrekt sind, aber alles, an das Sie sich erinnern können, ist in Ordnung.

export KEY_COUNTRY='US' export KEY_PROVINCE='CA' export KEY_CITY='SanFrancisco' export KEY_ORG='Fort-Funston' export KEY_EMAIL=' [email protected] ' export KEY_OU='MyOrganizationalUnit' export KEY_NAME='HomeVPN'

Wenn Sie alles haben, speichern und beenden.

Das zuvor installierte Easy-RSA-Paket enthält viele Skripte, die Ihnen helfen, alles Notwendige einzurichten. Sie müssen sie nur ausführen. Beginnen Sie mit dem Hinzufügen der vars-Datei als Quelle. Dadurch werden alle Variablen geladen, die Sie gerade festgelegt haben.

$ sudo source ./vars

Als nächstes bereinigen Sie die Schlüssel. Sie haben keine, also machen Sie sich keine Sorgen über die Meldung, dass Ihre Schlüssel gelöscht werden.

$ sudo ./clean-install

Erstellen Sie schließlich Ihre Zertifizierungsstelle. Sie haben die Standardeinstellungen bereits festgelegt, sodass Sie die angezeigten Standardeinstellungen einfach akzeptieren können. Denken Sie daran, ein starkes Passwort festzulegen und die letzten beiden Fragen nach dem Passwort mit Ja zu beantworten.

$ sudo ./build-ca

Machen Sie einige Schlüssel

Sie haben sich all die Mühe gemacht, eine Zertifizierungsstelle einzurichten, damit Sie Schlüssel signieren können. Jetzt ist es an der Zeit, einige zu machen. Beginnen Sie damit, den Schlüssel für Ihren Server zu erstellen.

$ sudo ./build-key-server server

Erstellen Sie als Nächstes das Diffie-Hellman-PEM. Es ist das, was OpenVPN verwendet, um Ihre Client-Verbindungen zum Server zu sichern.

$ sudo openssl dhparam 4096 > /etc/openvpn/dh4096.pem

Der letzte Schlüssel, den Sie ab jetzt benötigen, wird HMAC-Schlüssel genannt. OpenVPN verwendet diesen Schlüssel, um jedes einzelne Informationspaket zu signieren, das zwischen dem Client und dem Server ausgetauscht wird. Es hilft, bestimmte Arten von Angriffen auf die Verbindung zu verhindern.

$ sudo openvpn --genkey --secret /etc/openvpn/certs/keys/ta.key

Serverkonfiguration

Sie haben die Schlüssel. Der nächste Schritt beim Einrichten von OpenVPN ist die Serverkonfiguration selbst. Zum Glück gibt es hier nicht allzu viel zu tun. Debian bietet eine Basiskonfiguration, mit der Sie beginnen können. Beginnen Sie also damit, diese Konfigurationsdatei abzurufen.

$ sudo gunzip -c /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz > /etc/openvpn/server.conf

Verwenden Sie Ihren Texteditor erneut, um sich zu öffnen/etc/openvpn/server.conf. Die ersten Dinge, die Sie finden müssen, sind dieDas,zertifikat, undSchlüsselDateien. Sie müssen sie so einstellen, dass sie mit den tatsächlichen Speicherorten der von Ihnen erstellten Dateien übereinstimmen, die sich alle in befinden/etc/openvpn/certs/keys.

ca /etc/openvpn/certs/keys/ca.crt cert /etc/openvpn/certs/keys/server.crt key /etc/openvpn/certs/keys/server.key # This file should be kept secret

Finden Sie diedhEinstellung und ändern Sie sie entsprechend dem Diffie-Hellman.pemdie du erstellt hast.

dh dh4096.pem

Legen Sie auch den Pfad für Ihren HMAC-Schlüssel fest.

tls-auth /etc/openvpn/certs/keys/ta.key 0

Finden Sie dieChiffreund stellen Sie sicher, dass es mit dem folgenden Beispiel übereinstimmt.

cipher AES-256-CBC

Die nächsten paar Optionen sind da, aber sie sind mit a . auskommentiert;;. Entfernen Sie die Semikolons vor jeder Option, um sie zu aktivieren.

push 'redirect-gateway def1 bypass-dhcp' push 'dhcp-option DNS 208.67.222.222' push 'dhcp-option DNS 208.67.220.220'

Suche nachBenutzerundGruppeOptionen. Entkommentieren Sie sie und ändern Sie dieBenutzerVPN zu öffnen.

user openvpn group nogroup

Schließlich befinden sich diese letzten beiden Zeilen nicht in der Standardkonfiguration. Sie müssen sie am Ende der Datei hinzufügen.

Legen Sie den Authentifizierungs-Digest fest, um eine stärkere Verschlüsselung für die Benutzerauthentifizierung anzugeben.

# Authentication Digest auth SHA512

Beschränken Sie dann die Cipher, die OpenVPN verwenden kann, auf nur stärkere. Dies hilft, mögliche Angriffe auf schwache Chiffren zu begrenzen.

# Limit Ciphers tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-256-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-256-CBC-SHA:TLS-DHE-RSA-WITH-AES-128-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-128-CBC-SHA

Das ist alles für die Konfiguration. Speichern Sie die Datei und beenden Sie sie.

Starten Sie den Server

Bevor Sie den Server starten können, müssen Sie dies tunopenvpnBenutzer, den Sie angegeben haben.

$ sudo adduser --system --shell /usr/sbin/nologin --no-create-home openvpn

Es ist ein spezieller Benutzer, nur um OpenVPN auszuführen, und es wird nichts anderes tun.

Starten Sie nun den Server.

$ sudo systemctl start openvpn $ sudo systemctl start [email protected]

Überprüfen Sie, ob beide laufen

$ sudo systemctl status openvpn*.service

Wenn alles gut aussieht, aktivieren Sie sie beim Start.

$ sudo systemctl enable openvpn $ sudo systemctl enable [email protected]

Client-Setup

Ihr Server ist jetzt eingerichtet und läuft. Als nächstes müssen Sie Ihre Client-Konfiguration einrichten. Dies ist die Konfiguration, die Sie verwenden, um Ihre Geräte mit Ihrem Server zu verbinden. Gehe zurück zumsicherOrdner und bereiten Sie die Erstellung der Clientschlüssel vor. Sie können wählen, ob Sie für jeden Client separate Schlüssel oder einen Schlüssel für alle Clients erstellen möchten. Für den Heimgebrauch sollte ein Schlüssel in Ordnung sein.

$ cd /etc/openvpn/certs $ sudo source ./vars $ sudo ./build-key client

Der Prozess ist fast identisch mit dem des Servers, befolgen Sie also das gleiche Verfahren.

Client-Konfiguration

Die Konfiguration für Clients ist der für den Server sehr ähnlich. Auch hier haben Sie eine vorgefertigte Vorlage, auf der Sie Ihre Konfiguration aufbauen können. Sie müssen ihn nur an den Server anpassen.

Wechsel in dieKlientVerzeichnis. Entpacken Sie dann die Beispielkonfiguration.

$ cd /etc/openvpn/client $ sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client/client.ovpn

Öffne dieclient.ovpnDatei mit Ihrem Texteditor. Dann finden Sie dieFernbedienungMöglichkeit. Angenommen, Sie verwenden noch kein VPN, Google-Suche nach meiner IP. Nehmen Sie die angezeigte Adresse und stellen Sie dieFernbedienungIP-Adresse dazu. Lassen Sie die Portnummer.

remote 107.150.28.83 1194 #That IP ironically is a VPN

Ändern Sie die Zertifikate so, dass sie die von Ihnen erstellten widerspiegeln, genau wie beim Server.

ca ca.crt cert client.crt key client.key

Suchen Sie die Benutzeroptionen und entkommentieren Sie sie. Es ist in Ordnung, die Clients alsniemand.

user nobody group nogroup

Entkommentieren Sie dietls-authOption für HMAC.

tls-auth ta.key 1

Suchen Sie als nächstes nach demChiffreOption und stellen Sie sicher, dass sie mit dem Server übereinstimmt.

cipher AES-256-CBC

Fügen Sie dann einfach den Authentifizierungs-Digest und die Verschlüsselungsbeschränkungen am Ende der Datei hinzu.

# Authentication Digest auth SHA512 # Cipher Restrictions tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-256-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-256-CBC-SHA:TLS-DHE-RSA-WITH-AES-128-CBC-SHA:TLS-DHE-RSA-WITH-CAMELLIA-128-CBC-SHA

Wenn alles richtig aussieht, speichern Sie die Datei und beenden Sie sie. BenutzenTeerdie Konfiguration und die Zertifikate zusammenzupacken, damit Sie sie an den Client senden können.

$ sudo tar cJf /etc/openvpn/clients/client.tar.xz -C /etc/openvpn/certs/keys ca.crt client.crt client.key ta.key -C /etc/openvpn/clients/client.ovpn

Übertragen Sie dieses Paket nach Belieben an den Client. SFTP, FTP und ein USB-Laufwerk sind großartige Optionen.

Port-Weiterleitung

Damit dies funktioniert, müssen Sie Ihren Router so konfigurieren, dass er eingehenden VPN-Verkehr an den Pi weiterleitet. Wenn Sie bereits ein VPN verwenden, müssen Sie sicherstellen, dass Sie sich nicht über denselben Port verbinden. Wenn ja, ändern Sie den Port in Ihren Client- und Serverkonfigurationen.

Verbinden Sie sich mit der Weboberfläche Ihres Routers, indem Sie seine IP-Adresse in Ihren Browser eingeben.

Jeder Router ist anders. Trotzdem sollten sie alle eine Form dieser Funktionalität haben. Finden Sie es auf Ihrem Router.

Das Setup ist grundsätzlich bei jedem Router gleich. Geben Sie die Start- und Endports ein. Sie sollten die gleichen sein, die Sie in Ihren Konfigurationen festgelegt haben. Stellen Sie dann für die IP-Adresse die IP Ihres Raspberry Pi ein. Speichern Sie Ihre Änderungen.

Mit dem Client verbinden

Jeder Kunde ist anders, daher gibt es keine universelle Lösung. Wenn Sie Windows verwenden, benötigen Sie die Windows OpenVPN-Client .

Auf Android können Sie Ihren Tarball öffnen und die Schlüssel auf Ihr Telefon übertragen. Installieren Sie dann die OpenVPN-App. Öffnen Sie die App und geben Sie die Informationen aus Ihrer Konfigurationsdatei ein. Wählen Sie dann Ihre Schlüssel aus.

Unter Linux müssen Sie OpenVPN ähnlich wie für den Server installieren.

$ sudo apt install openvpn

Dann ändere in/etc/openvpn, und entpacken Sie den Tarball, den Sie gesendet haben.

$ cd /etc/openvpn $ sudo tar xJf /path/to/client.tar.xz

Benennen Sie die Clientdatei um.

$ sudo mv client.ovpn client.conf

Starten Sie den Client noch nicht. Es wird scheitern. Sie müssen zuerst die Portweiterleitung auf Ihrem Router aktivieren.

Schlussgedanken

Sie sollten jetzt ein funktionierendes Setup haben. Ihr Client verbindet sich direkt über Ihren Router mit dem Pi. Von dort aus können Sie Ihr virtuelles Netzwerk freigeben und verbinden, solange alle Geräte mit dem VPN verbunden sind. Es gibt keine Begrenzung, sodass Sie immer alle Ihre Computer mit dem Pi VPN verbinden können.