Hacking und Hacker sind der Stoff aus Mythologie, Film und oft atemlosen Schlagzeilen. Von den Angriffen, die die Websites von Mastercard und Visa im Jahr 2010 zum Einsturz brachten, bis hin zu den Ausfällen von Xbox Live und PlayStation zu Weihnachten 2014 hat es manchmal das Gefühl, als ob unsere Systeme permanent von denen angegriffen würden, die sie offline schalten würden.

Und doch handelt es sich bei keinem dieser Hacks um echte Hacks – die meisten beinhalten einfach das Überladen von Websites mit Anfragen, bis sie nicht mehr funktionieren.

Hacken, wie es der Zauberer John Nevil Maskelyne erstmals 1903 demonstrierte, als er entführte eine öffentliche Demonstration von Marconis Telegraph , beinhaltet den unbefugten Zugriff auf einen Computer oder ein IT-System und erfordert einige Kenntnisse.

So löschen Sie die Kaufhistorie bei ebay

Während kleinere Angriffe, Malware und Botnets immer noch die Runde machen, sind groß angelegte disruptive Hacks selten. Wenn sie jedoch passieren, können sie spektakulär sein.

Hier beseitigen wir den DDoS-Kratzer und kleinere Akte des Cyberhooliganismus, um Ihnen die fünf größten Hacks aller Zeiten zu präsentieren.

Die 5 größten Hacks aller Zeiten:

- 1. Das Virus, das nukleare Ausrüstung zerstört hat

- zwei. Der Schlafzimmer-Hacker, der eine ganze US-Waffenkammer verschwinden ließ

- 3. Der erste Cyberkrieg

- Vier. Bitcoins schwarzer Montag

- 5. LulzSec kostet Sony 171 Millionen US-Dollar

Stuxnet

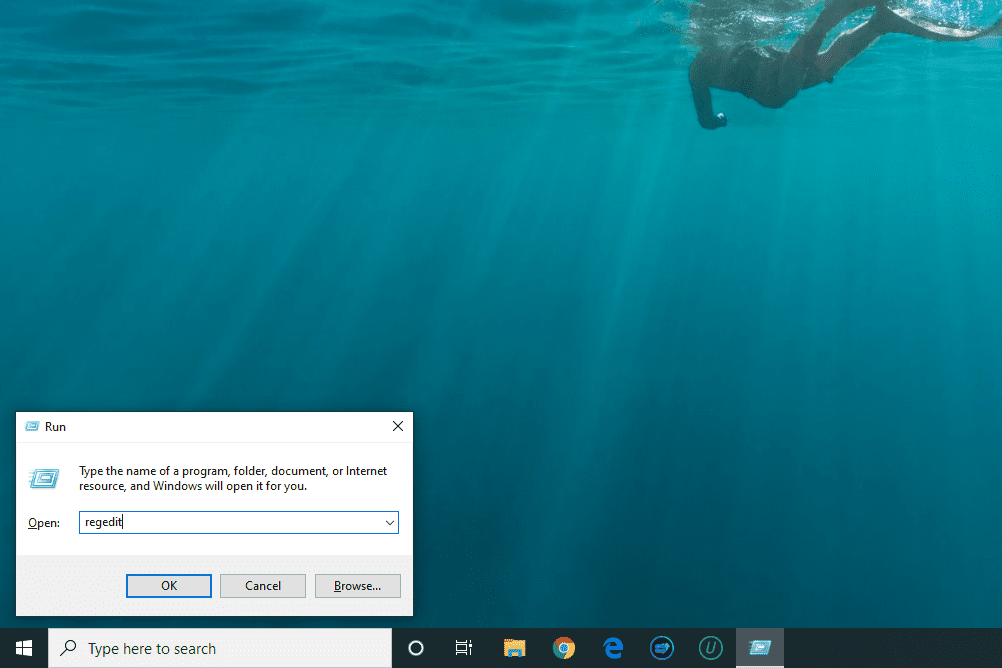

So aktivieren Sie alle Kerne unter Windows 10

Stuxnet ist einer der bekanntesten Namen, wenn es um Cyberangriffe geht, und das aus gutem Grund. Der Wurm (ein sich selbst replizierender, sich selbst ausbreitender Computervirus) zerstörte 2009 ein Fünftel der iranischen Nuklearzentrifugen und behinderte die Atompläne des Landes ernsthaft.

Aber was Stuxnet wirklich unter all den zerstörerischen Malware heraushebt, war, wie gut es gemacht war.

Laut Trend Micro , bestand die Stuxnet-Nutzlast aus drei Teilen: dem Wurm selbst (WORM_STUXNET), einer .LNK-Ausführungsdatei (LNK_STUXNET), die die automatische Ausführung des Wurms ermöglichte, und einem Rootkit (RTKT_STUXNET), das die Existenz des Wurms verbarg.

Es wurde auch auf ungewöhnliche Weise verbreitet. Vier Jahre lang dachte man, das Virus sei über einen infizierten USB-Stick in die Urananreicherungsanlage Natanz, dem Hauptziel des Angriffs, etwa 1.000 Zentrifugen beschädigt worden. Jedoch, Forscher bei Kaspersky Lab entdeckte im Jahr 2014, dass der Angriffsvektor tatsächlich die Lieferkette des Werks war.

Fünf Organisationen, die Natanz belieferten, waren die ersten Opfer von Stuxnet, darunter ein Unternehmen namens NEDA, der Hauptlieferant der Siemens-Zentrifugen, die das ultimative Ziel des Wurms waren. Es wird jetzt angenommen, dass diese Organisationen und insbesondere die NEDA der eigentliche Infektionsvektor waren.

Warum wurde der Wurm zu diesem Zeitpunkt der Infektion nicht erkannt? Die Antwort liegt in dem, was Stuxnet getan hat.

Wie Ralph Langner, einer der ersten Menschen, die den Wurm entschlüsselt haben, ihn beschrieb, um ihn in einem Interview mit zu beschreiben Die New York Times , Stuxnet war ein Schützenjob. Sofern Sie keine Urananreicherungsanlage betrieben, lag sie inaktiv und das Rootkit verbarg ihre Anwesenheit. Die Stuxnet Typhoid Marys konnten nicht wissen, dass sie von den Angreifern benutzt wurden.

Apropos wen, das führt uns zur letzten Frage – Whodunnit?

So entfernen Sie den Schreibschutz auf dem Flash-Laufwerk

Die Raffinesse des Stuxnet-Programms ließ viele glauben, dass es von einem Nationalstaat geschaffen wurde und angesichts des Ziels wahrscheinlich die USA und Israel beteiligt waren.

Von Wikileaks erhaltene Kabel die neu veröffentlicht wurden vonDer Wächter zeigten, dass die USA von einem einflussreichen deutschen Thinktank zu einer Politik der „verdeckten Sabotage“ der heimlichen Nuklearanlagen des Iran, einschließlich Computer-Hacking und „unerklärlicher Explosionen“, aufgefordert wurden. Derselbe Thinktank informierte US-Beamte in Deutschland, dass diese Art von verdeckter Operation „effektiver als ein Militärschlag“ wäre, um die nuklearen Ambitionen des Iran einzuschränken.

Der Verdacht auf eine Beteiligung der USA wurde durch Dokumente durchgesickert anNew York TimesJournalist David Sanger .

Letztlich wissen wir von der Existenz von Stuxnet nur durch ein verpatztes Software-Update, das dazu führte, dass der Wurm in die Wildnis entkam, wo Sicherheitsexperten ihn analysieren konnten.

Sangers Quellen sagten ihm, dass dies in der neu installierten Obama-Administration zu Panik führte, genau aus dem Grund, dass Analysten in der Lage sein würden, das Virus zu analysieren und seine Schöpfer zu bestimmen. Vizepräsident Joe Biden machte angeblich die Israelis für den Vorfall verantwortlich, was so gut wie bestätigte, dass die beiden Länder bei dem Virus zusammengearbeitet haben.

Nächste Seite