Die cloudbasierte Buchhaltungssoftware Xero ist eine hervorragende Lösung für die Verwaltung des gesamten Buchhaltungsprozesses Ihres Unternehmens. Es wurde für Geschäftsinhaber entwickelt, die keine Buchhaltungs- oder Buchhaltungsqualifikationen haben, und ist relativ einfach zu bedienen. Manchmal klicken wir jedoch etwas zu schnell. Wenn Sie also eine Transaktion gelöscht haben, die Sie wieder sehen möchten, gibt es einen Weg. Es kann ein wenig schwierig sein, es zu trainieren.

Dieser Artikel zeigt Ihnen, wie Sie eine gelöschte Transaktion finden und sicher speichern. Wir haben einige hilfreiche Informationen zu Cyberkriminalität und zum Schutz Ihrer Geschäftsdaten zusammengestellt.

So finden Sie eine gelöschte Transaktion

Befolgen Sie diese Schritte, um eine gelöschte Transaktion zu finden und wiederherzustellen.

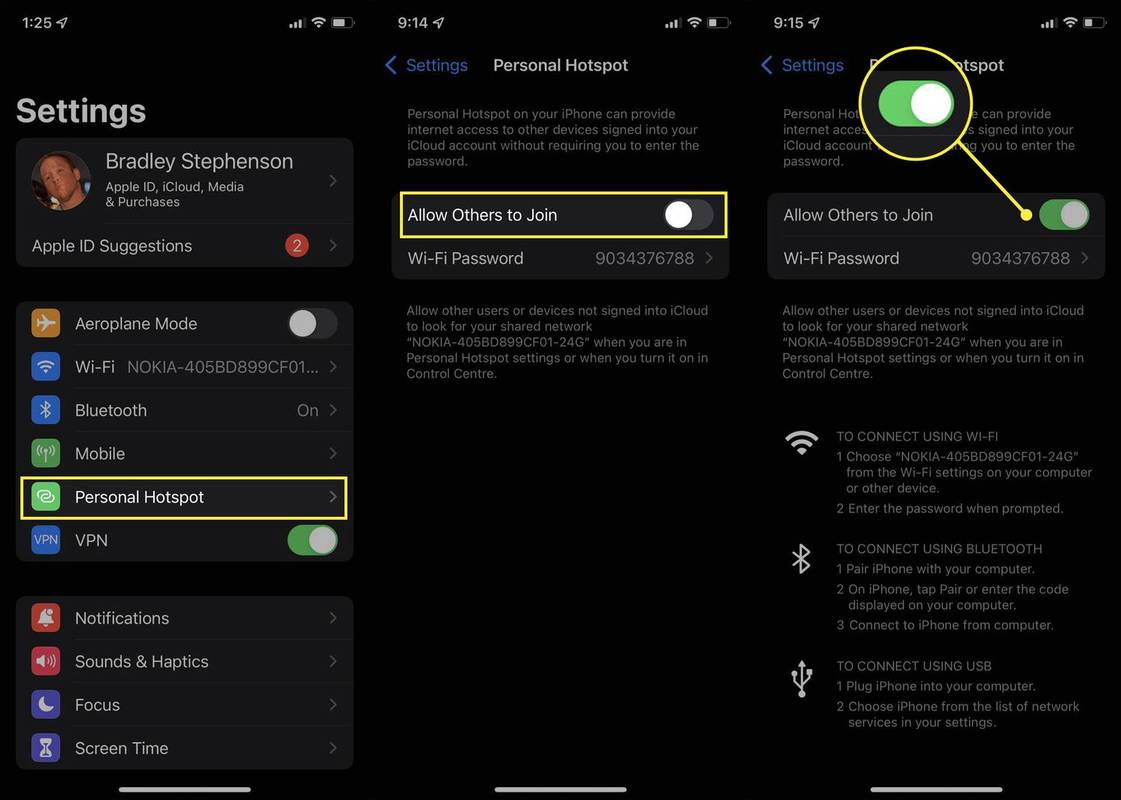

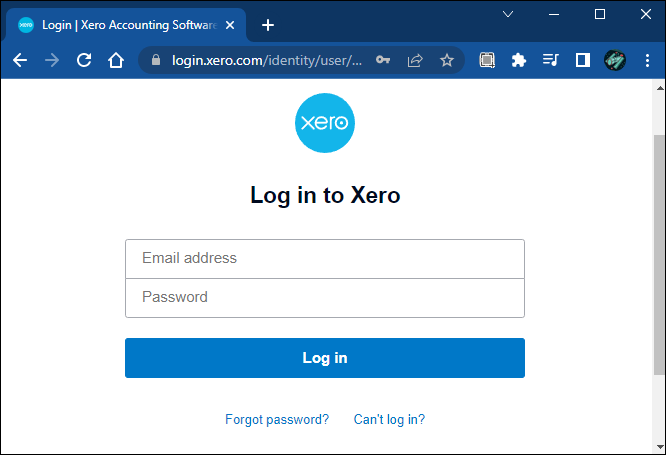

- Einloggen Xero .

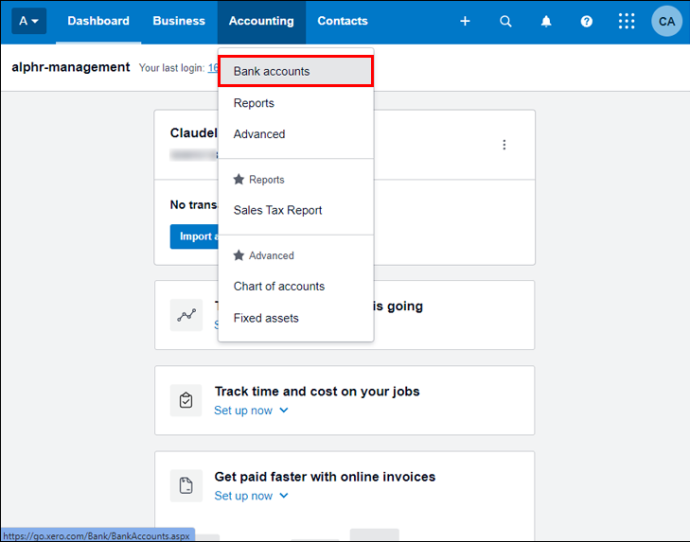

- Wählen Sie im Menü „Buchhaltung“ die Option „Bankkonten“.

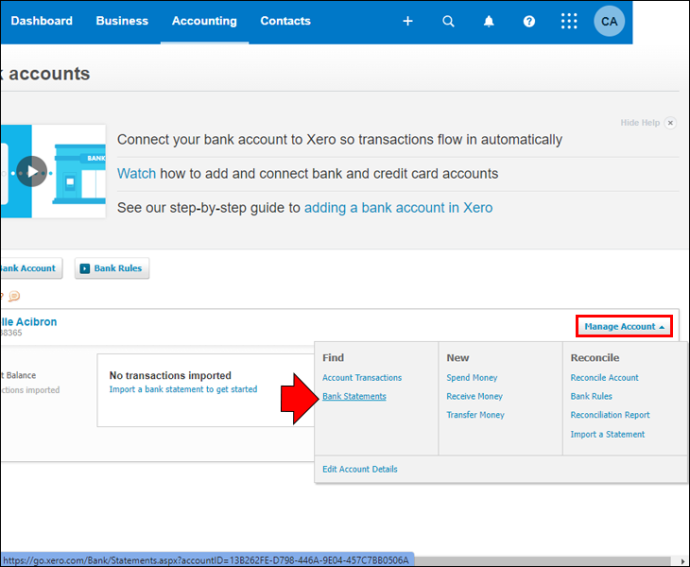

- Gehen Sie zu dem Bankkonto, in dem Sie die Kontoauszugszeile wiederherstellen möchten, und wählen Sie dann „Konto verwalten“ und „Kontoauszüge“.

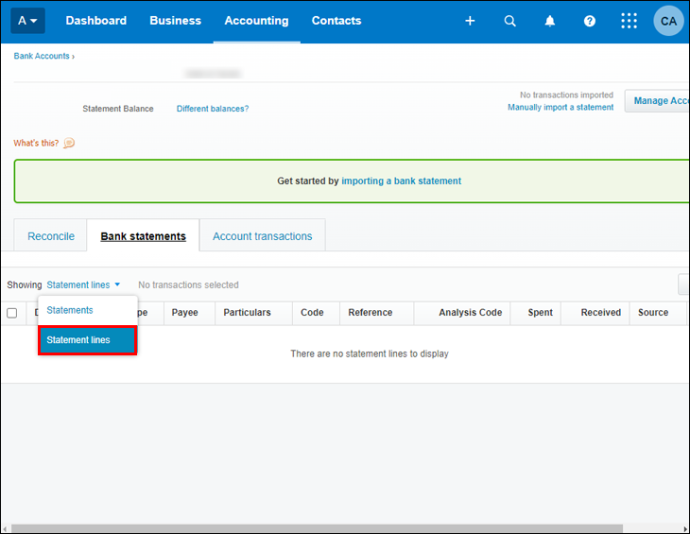

- Wählen Sie in der Option „Anzeigen“ die Option „Auszugszeilen“.

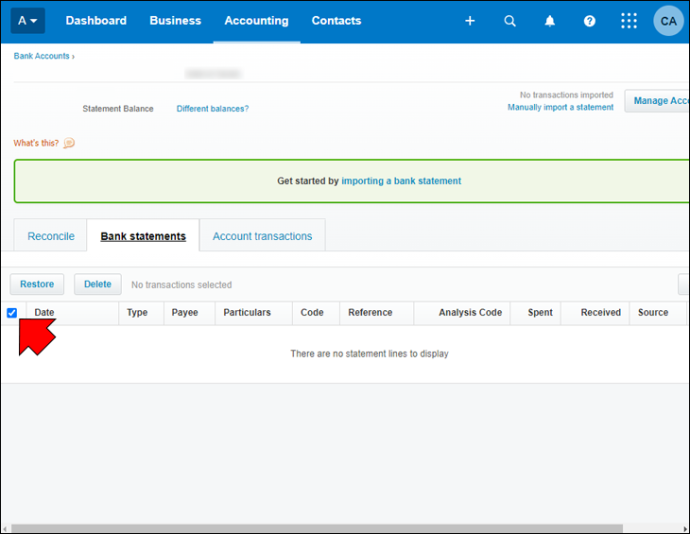

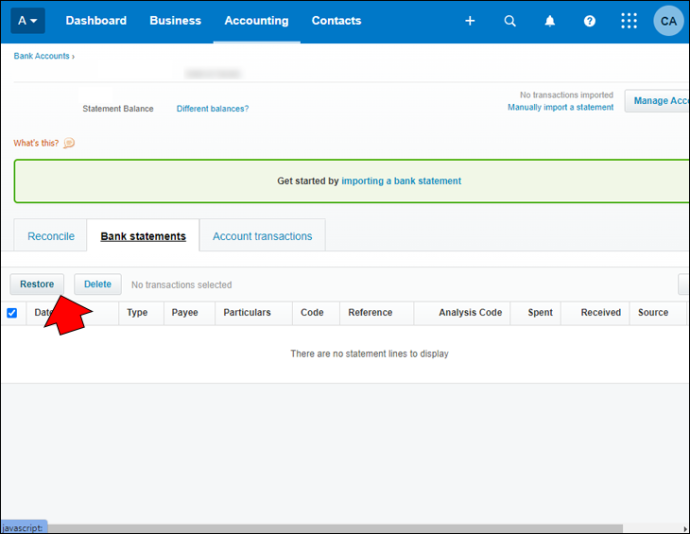

- Aktivieren Sie das Kontrollkästchen neben der Kontoauszugszeile, die Sie wiederherstellen möchten.

- Klicken Sie auf die Schaltfläche „Wiederherstellen“.

Bewahren Sie Ihre wiederhergestellten gelöschten Transaktionen sicher auf

Nachdem Sie Ihre gelöschten Transaktionen gefunden haben, möchten Sie sie sicher speichern. Cloudbasierte Software bietet Unternehmen mehrere Vorteile, darunter Flexibilität, Mobilität und Unterstützung bei der Zusammenarbeit. Leider sind die Träume von Cyberkriminellen vom einfachen Zugriff auf Daten wahr geworden.

Viele Kleinunternehmer haben möglicherweise das Gefühl, dass sie in Bezug auf Cyberkriminalität unter dem Radar geraten. Kleine Unternehmen werden jedoch häufiger gehackt als größere Unternehmen. Bevor Sie lernen, wie Sie Ihre Daten vor den Bösewichten schützen, sollten Sie verstehen, warum kleinere Unternehmen stärker ins Visier genommen werden.

Jedes Unternehmen hat Ressourcen, die es wert sind, gehackt zu werden

Alle Unternehmen, einschließlich eines Ein-Personen-Shops, verfügen über Daten, die für einen Cyberkriminellen wertvoll sind. Zum Beispiel E-Mail-Adressen, Steueridentifikationsnummern, Kreditkartennummern und sogar Apple Music-Konten. Mit diesen Informationen können Cyberkriminelle im Darknet Geld verdienen.

Kleine Unternehmen geben in der Regel weniger für Cybersicherheit aus

Viele Kleinunternehmer finden die Priorisierung von Ausgaben wie einen Jonglierakt. Obwohl viele Führungskräfte die Bedeutung der Cybersicherheit für ihr Unternehmen kennen, hat sie möglicherweise keine Priorität.

Cyberkriminelle sind sich dessen bewusst. Aus diesem Grund konzentrieren sie sich auf kleinere Unternehmen, da sie wissen, dass es weniger schwierig sein wird, eine Auszahlung zu erhalten, als sie durch den Aufwand erzielen würden, der erforderlich wäre, um prominentere Unternehmen zu hacken.

Kleine Unternehmen sind oft nicht vor Ransomware geschützt

In den letzten zehn Jahren war Ransomware eine der am schnellsten wachsenden Formen von Cyberangriffen. Die Zahl der Opfer, die das geforderte Lösegeld bezahlt haben, um ihre Daten zurückzubekommen, ist ebenfalls gestiegen, da Online-Kriminelle raffiniertere Methoden anwenden, um Menschen auszutricksen.

Aufgrund des steigenden Erfolgs wagen sich viele Hacker auf die Ransomware-Route. Kriminelle, die gerade erst anfangen, zielen zunächst auf ein kleines Unternehmen ab, um leichter eindringen zu können.

Hacker können sich über kleinere Zugang zu größeren Unternehmen verschaffen

Wenn ein Cyberkrimineller das Netzwerk eines kleineren Unternehmens aufbricht, nutzt er diesen Erfolg oft für den Einstieg in ein größeres Unternehmen. Viele kleine Unternehmen erbringen Dienstleistungen für größere Unternehmen, z. B. Website-Verwaltung, Konten, digitales Marketing usw. Einzelhändler sind häufig elektronisch mit bestimmten Kundensystemen verbunden. Dieses Setup kann Verstöße gegen mehrere Unternehmen erleichtern.

Das Personal ist möglicherweise nicht gut in Cyber-Bewusstsein geschult

Cyber-Sensibilisierungsschulungen können eine weitere Aufgabe sein, die in einem kleinen Unternehmen mit vielbeschäftigten Mitarbeitern, die viele Hüte tragen, schwer zu priorisieren ist. Jedoch, menschlicher Fehler macht Unternehmen anfälliger für Cyber-Risiken. Damit Cyberangriffe erfolgreich sind, benötigen sie meist die Unterstützung der Benutzer. Wenn die Mitarbeiter beispielsweise nicht auf die verräterischen Anzeichen einer Phishing-E-Mail geschult sind, könnten sie zu einem erfolgreichen Angriff beitragen. Fruchtbare Phishing-Versuche verursachen fast alle Datenschutzverletzungen. Wenn Sie Ihren Mitarbeitern beibringen, diese Tricks zu erkennen, kann dies die Cybersicherheit erheblich verschärfen.

So schützen Sie Ihr Unternehmen vor Cyberkriminalität

Cloudbasierte Tools wie Xero sind praktisch, um Sie dabei zu unterstützen, Ihr Unternehmen effizient und kostengünstig zu führen. Leider suchen Online-Kriminelle aufgrund der zunehmenden Abhängigkeit von der Cloud ständig nach Möglichkeiten, sich Zugang zu Daten zu verschaffen.

Sie werden keine Zeit haben, all die sich ständig weiterentwickelnden Cyber-Bedrohungen im Auge zu behalten. Sie sollten jedoch ausreichend geschützt sein, wenn Sie sich auf diese drei Problembereiche konzentrieren.

1. Halten Sie Ausschau nach Falschspielern

Online-Kriminelle sind geschickt darin, sich für fast jeden auszugeben, und werden alles tun, um Ihr Vertrauen zu gewinnen und Sie zu etwas Riskantem zu verleiten. Hier sind die Arten von Betrügern, die Sie und Ihre Teams kennen sollten, und wie Sie sich und Ihr Unternehmen vor Cyber-Bedrohungen schützen können.

Phishing und Telefonbetrug

Phishing ist das Senden von Nachrichten, die eine legitime Kommunikation imitieren, in einem betrügerischen Versuch, Menschen dazu zu bringen, ihre persönlichen Daten preiszugeben.

Wie verwende ich meinen Laptop als Router?

- Phishing-Versuche können über E-Mail, Textnachrichten oder Telefonanrufe erfolgen, die sich als Kundenbetreuer oder andere Mitarbeiter eines Unternehmens ausgeben.

- In Phishing-Nachrichten enthaltene Anhänge und Links werden verwendet, um Geräte zu infizieren und Kontoanmeldeinformationen zu stehlen.

- Cyberkriminelle können auch Posteingänge mit schwachen Passwörtern infiltrieren und sogar PDF-Rechnungen modifizieren.

Erwägen Sie diese Methoden, um Ihr Unternehmen zu schützen:

- Schulen Sie Ihre Mitarbeiter darauf Erkennen Sie die verräterischen Anzeichen von Phishing E-Mails, um das Risiko von angeklickten Links zu reduzieren.

- Lassen Sie Anti-Malware-Software auf allen Unternehmensgeräten installieren.

- Verwenden Sie im gesamten Unternehmen starke Passwörter und Multifaktor-Authentifizierung.

2. Abwehr von Angreifern

Der Einsatz ungesicherter Technologien ist ein attraktives Ziel für Online-Kriminelle. Die Daten und Konten des Unternehmens können durch einen Cybercrime-Angriff gefährdet sein, wenn Kriminelle nach Sicherheitslücken in Ihrer Technologie suchen. Probleme können durch unzureichende Sicherheitswartung oder als Folge eines früheren Vorfalls wie Phishing auftreten.

Das Verständnis der verwendeten Angriffsmethoden und das Blockieren von Schwachstellen ist der Schlüssel zur Prävention. Einige Angriffe sind schwer zu erkennen und können einem legitimen Programm oder einer Datei ähneln. Es kann Ihre Aktivität diskret überwachen.

- Malware – Malware ist aufdringliche Software, die darauf abzielt, Computer und Computersysteme zu beschädigen und zu zerstören. Es kann unter anderem private Informationen preisgeben, den Zugriff auf Informationen verhindern und unbefugten Zugriff auf Systeme oder Daten erlangen.

- Ransomware – Dies ist eine schwerwiegende Variante von Malware, die immer beliebter wird. Es kann verschiedene Formen annehmen und viele Auswirkungen und Symptome haben.

Sie können Ihr Unternehmen vor diesen Arten von Angriffen schützen, indem Sie:

- Antivirensoftware ausführen und die Software auf Ihren Geräten auf dem neuesten Stand halten.

- Schutz vor Kontodiebstahl durch Verwendung starker und eindeutiger Kennwörter auf Geräten und Unternehmenskonten und Sicherstellung, dass jeder die Wiederverwendung von Kennwörtern vermeidet.

- Verwenden Sie einen Passwort-Manager, der Ihnen helfen kann, sichere Passwörter für Ihre Konten zu erstellen und sie für schnellere Anmeldungen auf mehreren Geräten zu synchronisieren.

3. Überprüfen Sie regelmäßig Ihre blinden Flecken

Wenn Ihr Unternehmen wächst, nehmen Umfang und Komplexität der von Ihnen gespeicherten Daten zu. Die Verwaltung kann überwältigend und der Schutz schwierig werden. Die mit Geschäftsdaten verbundenen Risiken und Pflichten werden möglicherweise erst entdeckt, wenn es zu spät ist. Sie müssen sich der blinden Flecken Ihres Unternehmens in Verbindung mit den Fälschern und Angreifern bewusst sein.

Neben der Sicherung sensibler und vertraulicher Unternehmensdaten vor kriminellen Online-Bedrohungen – wie z. B. Ihre wiederhergestellten gelöschten Transaktionen in Xero – gibt es eine andere Art von Daten, zu deren Schutz Sie verpflichtet sind und die oft übersehen wird.

Persönliche Daten

- Personenbezogene Daten können eine Person physisch und logistisch identifizieren und können bei Offenlegung schädlich für sie sein. Dazu gehören Daten, die sich auf Sie, Ihre Kunden, Lieferanten, Mitarbeiter oder Familienmitglieder beziehen.

- Achten Sie auf Zahlungsinformationen wie Kreditkartennummern, Kontaktdaten, ID-Nummern, Bankkontonummern, Sozialversicherungsnummern, Pass- und Führerscheinnummern usw.

- Obwohl diese Daten für Ihren Geschäftsbetrieb hilfreich sind, unterliegen sie ethischen, rechtlichen und vertraglichen Anforderungen an ihre Verwendung.

Globale Datenschutzgesetze

Es gibt internationale Gesetze, die geschaffen wurden, um Unternehmen zur Rechenschaft zu ziehen und Einzelpersonen zu schützen – zum Beispiel DSGVO . Ihr Unternehmen muss die Datenschutzgesetze in Ihren Geschäftsregionen einhalten, und die Nichteinhaltung kann schwerwiegende rechtliche Schritte nach sich ziehen.

Insider-Bedrohungen

- Missbrauch – Risiken für Ihre Geschäftsinformationen können von innerhalb Ihres Unternehmens ausgehen, entweder absichtlich oder versehentlich.

- Missbräuchliche Handhabung – Mitarbeiter können unwissentlich vertrauliche Daten durch gemeinsame Nutzung oder unsichere Speicherung preisgeben.

- Böswillige Absicht – Ein unzufriedener Mitarbeiter kann seine Fähigkeit nutzen, auf bestimmte Informationen zuzugreifen und sie für Profit oder Rache zu verwenden.

So schützen Sie sich.

- Überprüfen Sie die personenbezogenen Daten, die Ihr Unternehmen besitzt, und stellen Sie sicher, dass sie sicher und gemäß Best Practices gespeichert werden.

- Schulen Sie Ihre Mitarbeiter in der sicheren Handhabung, Speicherung und Weitergabe personenbezogener Daten.

- Machen Sie sich mit den Datenschutzgesetzen in den Ländern vertraut, in denen Sie tätig sind, da die Gesetze abweichen können.

- Beschränken Sie den Zugriff auf persönliche Informationen. Gewähren Sie nur Teammitgliedern Zugriff, die ihn zur Erfüllung ihrer Aufgaben benötigen.

- Stellen Sie sicher, dass keine gemeinsamen Logins verwendet werden; Dies hilft bei der Entwicklung eines Audit-Trails, falls Sie einen Vorfall untersuchen müssen.

Häufig gestellte Fragen

Wie lange dauert es, Xero zu lernen?

Die Xero-Zertifizierung für Buchhalter und Buchhalter kann über einen Online-Kurs, ein Live-Webinar oder einen beschleunigten Xero-Berater abgeschlossen werden. Es dauert ungefähr 6-8 Stunden, um die Xero-Zertifizierung abzuschließen.

Kann ich Xero selbst lernen?

Xero ist nicht schwer zu bedienen. Wenn Sie jedoch mit Online-Buchhaltungssoftware nicht vertraut sind und lernen, wie man sie unabhängig verwendet, kann es eine ziemliche Lernkurve geben.

Gelöschte Transaktion wiederhergestellt

Die Xero-Buchhaltungssoftware bietet eine gut organisierte Benutzeroberfläche, aber für einige kann es schwierig sein, zu lernen, wie man sie benutzt. Glücklicherweise ermöglicht es Ihnen einen schnellen Zugriff auf gelöschte Transaktionen, falls etwas versehentlich gelöscht wird. Gelöschte Transaktionen werden im Bereich Kontoauszüge angezeigt, wo Sie die Transaktion auswählen und Wiederherstellen wählen können.

Konnten Sie die gewünschte gelöschte Transaktion finden und wiederherstellen? Haben Sie in diesem Artikel neue Möglichkeiten kennengelernt, Ihre Daten vor Cyberkriminellen zu schützen? Teilen Sie Ihre Erfahrungen mit uns im Kommentarbereich unten.