Was Sie wissen sollten

- Secure Hash Algorithm 1 (SHA-1) ist eine Art Algorithmus zur Überprüfung der Datenauthentizität.

- Beispiele für seine Einsatzmöglichkeiten sind die Passwortauthentifizierung und die Dateiüberprüfung.

- Ein spezieller Rechner kann die SHA-1-Prüfsumme eines Textes oder einer Datei ermitteln.

In diesem Artikel wird untersucht, was SHA-1 bedeutet und wie und warum es verwendet wird. Außerdem wird erläutert, wie SHA-1-Prüfsummen generiert werden.

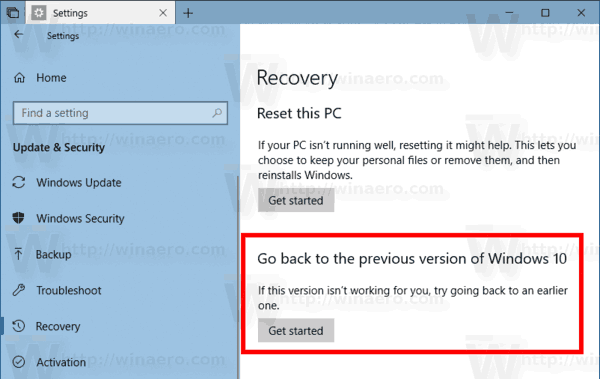

So vermeiden Sie ein Upgrade auf Windows 10

Was ist SHA-1?

SHA-1 (kurz für Secure Hash Algorithm 1) ist eine von mehreren kryptografischen Hash-Funktionen.

Es wird am häufigsten verwendet, um zu überprüfen, ob eine Datei unverändert ist. Dies geschieht durch die Herstellung von a Prüfsumme bevor die Datei übertragen wurde, und noch einmal, sobald sie ihr Ziel erreicht.

Die übermittelte Datei kann nur dann als echt angesehen werden, wenn beide Prüfsummen identisch sind.

David Silverman / Getty Images Nachrichten / Getty Images

Geschichte und Schwachstellen der SHA-Hash-Funktion

SHA-1 ist nur einer der vier Algorithmen in der Familie der Secure Hash Algorithm (SHA). Die meisten wurden von der US-amerikanischen National Security Agency (NSA) entwickelt und vom National Institute of Standards and Technology (NIST) veröffentlicht.

SHA-0 hat eine Message-Digest-Größe (Hash-Wert) von 160 Bit und war die erste Version dieses Algorithmus. Seine Hashwerte sind 40 Ziffern lang. Es wurde 1993 unter dem Namen „SHA“ veröffentlicht, aber nicht in vielen Anwendungen verwendet, da es 1995 aufgrund einer Sicherheitslücke schnell durch SHA-1 ersetzt wurde.

SHA-1 ist die zweite Iteration dieser kryptografischen Hash-Funktion. Auch dieser hat einen Message Digest von 160 Bit und versucht, die Sicherheit durch die Behebung einer in SHA-0 gefundenen Schwachstelle zu erhöhen. Im Jahr 2005 wurde jedoch auch festgestellt, dass SHA-1 unsicher ist.

Nachdem kryptografische Schwachstellen in SHA-1 festgestellt wurden, gab das NIST 2006 eine Erklärung ab, in der es die Bundesbehörden dazu aufforderte, die Verwendung von SHA-2 bis zum Jahr 2010 einzuführen, und es wurde 2011 vom NIST offiziell abgelehnt. SHA-2 ist stärker als SHA-2. 1 und Angriffe gegen SHA-2 sind mit der aktuellen Rechenleistung unwahrscheinlich.

Nicht nur Bundesbehörden, sondern auch Unternehmen wie Google, Mozilla und Microsoft haben Pläne, die Annahme von SHA-1-SSL-Zertifikaten einzustellen, oder haben bereits das Laden solcher Seiten blockiert.

Google hat Beweise für eine SHA-1-Kollision Dies macht diese Methode unzuverlässig für die Generierung eindeutiger Prüfsummen, unabhängig davon, ob es sich um ein Passwort, eine Datei oder andere Daten handelt. Sie können zwei einzigartige herunterladen PDF Dateien von Zerschlagen um zu sehen, wie das funktioniert. Verwenden Sie einen SHA-1-Rechner unten auf dieser Seite, um die Prüfsumme für beide zu generieren. Sie werden feststellen, dass der Wert genau derselbe ist, obwohl sie unterschiedliche Daten enthalten.

SHA-2 und SHA-3

SHA-2 wurde 2001 veröffentlicht, einige Jahre nach SHA-1. Es umfasst sechs Hash-Funktionen mit unterschiedlichen Digest-Größen: SHA-224, SHA-256, SHA-384, SHA-512, SHA-512/224 und SHA-512/256.

Entwickelt von Nicht-NSA-Designern und veröffentlicht von NIST im Jahr 2015 ist ein weiteres Mitglied der Familie der sicheren Hash-Algorithmen mit dem Namen SHA-3 (ehemals Keccak).

SHA-3 soll SHA-2 nicht ersetzen, wie die Vorgängerversionen frühere Versionen ersetzen sollten. Stattdessen wurde es lediglich als weitere Alternative zu SHA-0, SHA-1 und MD5 entwickelt.

Wie wird SHA-1 verwendet?

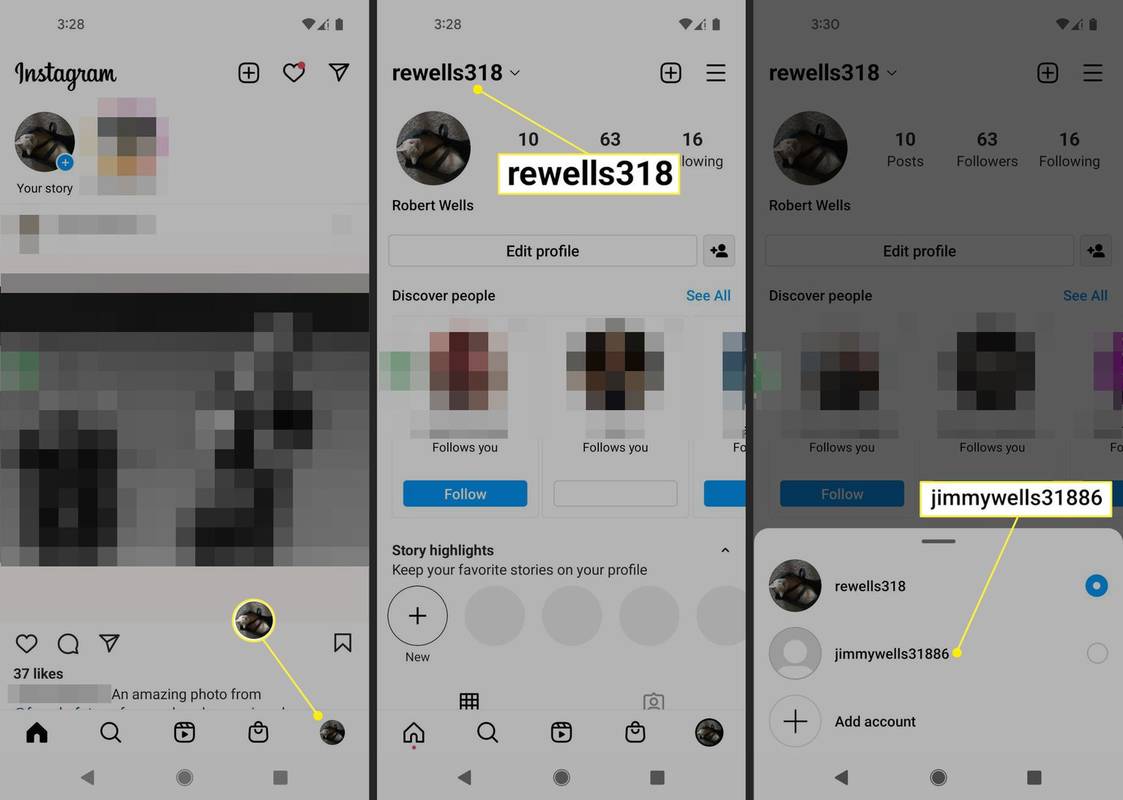

Ein reales Beispiel, bei dem SHA-1 verwendet werden kann, ist die Eingabe Ihres Passworts auf der Anmeldeseite einer Website. Obwohl dies ohne Ihr Wissen im Hintergrund geschieht, handelt es sich möglicherweise um die Methode, mit der eine Website sicher überprüft, ob Ihr Passwort authentisch ist.

zucken, wie man Bits einrichtet

Stellen Sie sich in diesem Beispiel vor, Sie versuchen, sich bei einer Website anzumelden, die Sie häufig besuchen. Bei jeder Anmeldeanfrage müssen Sie Ihren Benutzernamen und Ihr Passwort eingeben.

Wenn die Website die kryptografische Hash-Funktion SHA-1 verwendet, bedeutet dies, dass Ihr Passwort nach der Eingabe in eine Prüfsumme umgewandelt wird. Diese Prüfsumme wird dann mit der Prüfsumme verglichen, die auf der Website gespeichert ist und sich auf Ihr aktuelles Passwort bezieht, unabhängig davon, ob Sie es haben Sie haben Ihr Passwort nicht geändert, seit Sie sich angemeldet haben oder es erst vor wenigen Augenblicken geändert haben. Wenn die beiden übereinstimmen, wird Ihnen Zugriff gewährt; Ist dies nicht der Fall, wird Ihnen mitgeteilt, dass das Passwort falsch ist.

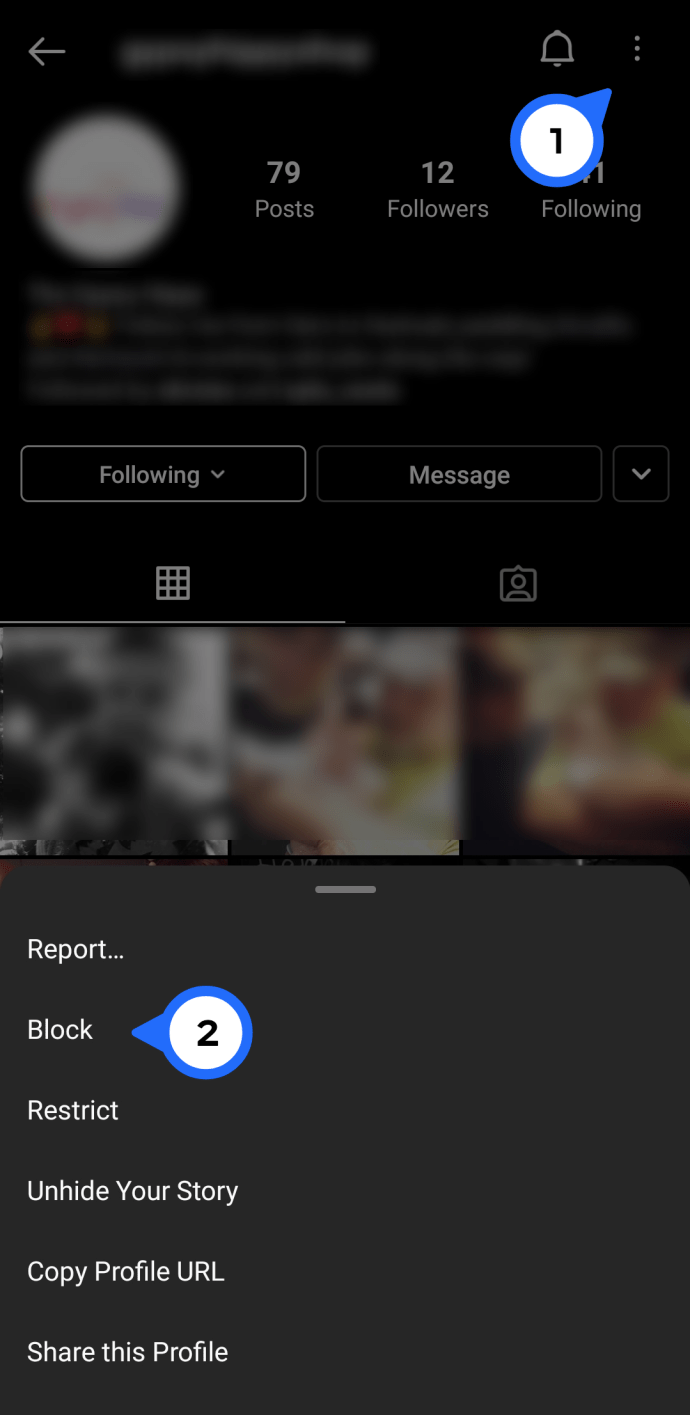

Ein weiteres Beispiel, bei dem diese Hash-Funktion verwendet werden kann, ist die Dateiüberprüfung. Einige Websites stellen die Prüfsumme der Datei auf der Download-Seite bereit, sodass Sie beim Herunterladen selbst die Prüfsumme überprüfen können, um sicherzustellen, dass die heruntergeladene Datei mit der identisch ist, die Sie herunterladen wollten.

Sie fragen sich vielleicht, wo in dieser Art der Überprüfung ein echter Nutzen liegt. Stellen Sie sich ein Szenario vor, in dem Sie die SHA-1-Prüfsumme einer Datei von der Website des Entwicklers kennen, aber dieselbe Version von einer anderen Website herunterladen möchten. Anschließend können Sie die SHA-1-Prüfsumme für Ihren Download generieren und sie mit der echten Prüfsumme von der Download-Seite des Entwicklers vergleichen.

Wenn die beiden unterschiedlich sind, bedeutet dies nicht nur, dass der Inhalt der Datei nicht identisch ist, sondern dass dies der Fall istkönnteB. Malware in der Datei versteckt sein, könnten die Daten beschädigt sein und Schäden an Ihren Computerdateien verursachen, die Datei hat nichts mit der echten Datei zu tun usw.

Es könnte jedoch auch einfach bedeuten, dass eine Datei eine ältere Version des Programms darstellt als die andere, da bereits eine kleine Änderung einen eindeutigen Prüfsummenwert generiert.

Möglicherweise möchten Sie auch überprüfen, ob die beiden Dateien identisch sind, wenn Sie ein Service Pack oder ein anderes Programm oder Update installieren, da Probleme auftreten, wenn einige der Dateien während der Installation fehlen.

SHA-1-Prüfsummenrechner

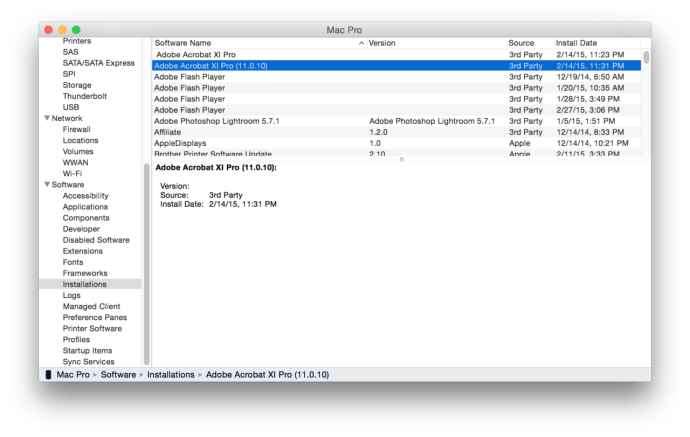

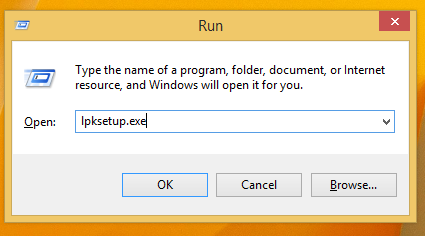

Um die Prüfsumme einer Datei oder Zeichengruppe zu ermitteln, kann ein spezieller Taschenrechner verwendet werden.

Zum Beispiel, SHA1 Online ist ein kostenloses Online-Tool, das die SHA-1-Prüfsumme einer beliebigen Gruppe von Texten, Symbolen und/oder Zahlen generieren kann. Es wird beispielsweise dieses Paar generiert:

|_+_|Dieselbe Website hat die SHA1-Dateiprüfsumme Tool, wenn Sie eine Datei anstelle von Text haben.