Malware und menschliche Krankheiten leben von Stille und Unsichtbarkeit. Wenn die kleinste Krebszelle Ihnen ein gepunktetes Gesicht geben würde, würden Sie sofort eine Behandlung suchen und es würde Ihnen wahrscheinlich gut gehen, da der böse Eindringling niemals die Chance hätte, sich auszubreiten.

Ebenso werden Malware-Infektionen am besten frühzeitig erkannt, bevor sie sich ausbreiten und schrecklichen Schaden anrichten können. Wenn Malware ihre Ankunft durch Ohrfeigen signalisiert hat, wurden Sie malwared! Auf Ihrem Monitor laden Sie ein Tool herunter, um es zu blitzen, und fahren dann mit Ihrem Leben fort. Aber Hacker möchten nicht, dass Sie wissen, dass Sie gehackt wurden.

Sie erzeugen stille Betrüger, die jahrelang in Ihrem System lauern können und Ihre Bankdaten, Passwörter und andere sensible Daten stehlen, während Sie sich glücklicherweise nicht bewusst sind. Sogar Ransomware kann in Ihrem PC lautlos eitern, bevor eine Lösegeldforderung auf Ihren Bildschirm gespritzt wird.

Wir werden zunächst die neuesten stillen Killer enthüllen, die sich möglicherweise in Ihrem PC verstecken - oder in Ihrem Telefon, Tablet und Router. Dann zeigen wir Ihnen, wie Sie diese und andere versteckte Gemeinheiten finden. Seien Sie vorbereitet - möglicherweise gibt es mehr als erwartet. Die gute Nachricht ist, dass wir dann Möglichkeiten anbieten, die stillen Mörder rauszuschmeißen und fernzuhalten.

Die schlimmste Malware ist jetzt noch schlimmer

Sicherheits- und Softwarefirmen, einschließlich Microsoft, sind in einem ständigen Spiel mit Hackern gefangen: 'Alles, was Sie tun können, kann ich besser machen'. Wenn Microsoft eine Sicherheitslücke behebt, finden Hacker bald eine neue Sicherheitslücke, die ausgenutzt werden kann. Wenn Ihr Virenschutzprogramm eine neue Bedrohung erkennt und deren Definitionen aktualisiert, um den Täter auf die schwarze Liste zu setzen, sucht der Täter nach einem neuen Weg (oder erzwingt ihn).

Malware gibt niemals auf. Es kehrt zum Zeichenbrett zurück und springt stärker zurück, ist schwerer zu entfernen und - die beste Überlebensstrategie von allen - schwerer zu erkennen.

Bevor wir zeigen, wie Sie die in Ihrem PC versteckte Malware finden und beseitigen können, bieten wir einige Beispiele, um die Gefahren in einen Zusammenhang zu bringen. Hier sind sieben tödliche Bedrohungen, die derzeit in Ihrem Computer Chaos anrichten können und nicht nur vor Ihnen, sondern auch vor Ihrem Betriebssystem, Ihrem Browser und sogar vor Ihrem Virenschutzprogramm verborgen sind.

Antivirus-Hijacking-Trojaner

Trojaner sind schädliche Dateien, die sich als legitime Dateien, Programme oder Updates tarnen. Der Begriff stammt, wie Sie sich vorstellen können, aus der alten Geschichte der Griechen, die sich in einem Holzpferd versteckten, um sich in die Stadt Troja zu schleichen. Dreitausend Jahre später bedeutet „Trojaner“ fast dasselbe, jedoch ohne Zimmerei. Es beschreibt nun jede Strategie zum Eindringen in einen geschützten Ort - beispielsweise in das Betriebssystem Ihres PCs -, indem Sie vorgeben, etwas zu sein, das es nicht ist.

Der bekannteste Trojaner der letzten Jahre ist Zeus (auch Zbot genannt), der auf vielen PCs unentdeckt blieb und die Bankdaten der Opfer plünderte. Es gibt eine schreckliche neue Konkurrenz in Form von Carberp, dessen Name ein Kind zum Kichern bringen könnte, dessen Code jedoch alle Abwehrkräfte Ihres PCs zerstören könnte.

Der Quellcode von Carberp wurde kostenlos online veröffentlicht - eine schreckliche Aussicht auf Computersicherheit. Es ermöglicht Hackern auf der ganzen Welt, neue Versionen dieses Monsters zu erstellen. Sie alle teilen laut Kaspersky das Hauptziel, auf Ihrem PC unentdeckt zu bleiben. Dort werden Ihre persönlichen Daten, einschließlich Passwörtern und Bankdaten, stillschweigend gestohlen. Die erschreckendste Inkarnation von Carberp (zumindest bisher) kann Ihr installiertes Antivirus deaktivieren und sogar entfernen. Dies macht es schwieriger zu erkennen und zu entfernen als selbst die neueste Ransomware.

WEITERLESEN : Unser Leitfaden zur besten Antivirensoftware 2017

PC-Wipe-Rootkits

Wenn Trojaner getarnte Malware sind, sind Rootkits Schmuggler, die in Malware eingebettet sind. Sobald ein Rootkit in Ihren PC eingebrochen ist, indem Sie möglicherweise dazu verleitet werden, auf einen Phishing-Link zu klicken, hackt es Ihr Betriebssystem, um sicherzustellen, dass seine böswillige Ladung verborgen bleibt.

Das derzeit erschreckendste Beispiel ist Popureb, ein kleines Rootkit mit einem großen Ruf, so die Sicherheitsfirma Sophos. Es wickelt nicht nur einen Unsichtbarkeitsumhang um seinen gefährlichen Inhalt, sondern bettet sich auch so tief in das Betriebssystem der Opfer ein, dass sie gezwungen waren, ihre Systeme zu löschen, um ihn zu entfernen. Microsoft empfiehlt, alle Rootkit-Infektionen durch eine Neuinstallation von Windows zu beheben.

Backdoor-Eindringlinge

Eine Hintertür ist keine Art von Malware, sondern ein absichtlich installierter Fehler in Ihrem Betriebssystem, der Hacker völlig unentdeckt in Ihren PC eindringen lässt. Backdoors können von Trojanern, Würmern und anderer Malware installiert werden. Sobald der Fehler erstellt wurde, können Hacker ihn verwenden, um Ihren PC fernzusteuern. Es bleibt verborgen, sodass noch mehr Hintertüren für die zukünftige Verwendung erstellt werden können.

Ausweich-Malware

Hacker entwickeln jetzt Malware, deren Hauptzweck darin besteht, sich der Erkennung zu entziehen. Es werden verschiedene Techniken verwendet. Einige Malware, zum Beispiel HoodwinksAntivirusProgramme, indem der Server so geändert wird, dass er nicht mehr mit der Blacklist des Antivirenprogramms übereinstimmt. Eine andere Ausweichtechnik besteht darin, die Malware so einzustellen, dass sie zu bestimmten Zeiten ausgeführt wird oder bestimmte vom Benutzer ausgeführte Aktionen befolgt. Beispielsweise kann ein Hacker festlegen, dass Malware in anfälligen Zeiträumen wie dem Hochfahren ausgeführt wird und dann für den Rest der Zeit inaktiv bleibt.

Word-Hijacking-Ransomware

Als ob es nicht schlimm genug wäre, festzustellen, dass eine scheinbar sichere Datei tatsächlich ein Trojaner ist, haben Sicherheitsexperten jetzt Ransomware gefunden, die in Word-Dateien versteckt ist. Office-Makros - kleine, konfigurierbare Dateien, die eine automatische Reihe von Aktionen auslösen - scheinen noch anfälliger für Ransomware-Infektionen zu sein, wahrscheinlich weil Benutzer aufgefordert werden, sie herunterzuladen. Im Februar identifizierten die Forscher 'Locky', eine Ransomware, die mithilfe eines böswilligen Makros in einem Word-Dokument verfügbar ist.

Router-Botnets

Ein Botnetz ist eine Reihe von Computern mit Internetverbindung oder anderen Geräten, mit denen Hacker Spam oder Malware auf andere PCs übertragen.

Wie verbinde ich meinen Chromecast mit dem WLAN?

Wenn Ihr Router, Laptop oder sogar Ihr „intelligenter“ Thermostat Teil eines Botnetzes ist, haben Sie mit ziemlicher Sicherheit keine Ahnung davon. Und wenn Sie nichts davon wissen, wie können Sie es beheben?

Zwiebel-Ransomware

Tor (auch bekannt als The Onion Router) ist eine kostenlose Software, mit der Sie anonym surfen und kommunizieren können. Sie können nicht von Ihrem ISP, Microsoft oder anderen Personen verfolgt werden. Es wird von Journalisten zum Schutz ihrer Quellen und von Whistleblowern verwendet, die über Kriegsgräueltaten berichten.

Leider ist es auch bei Hackern sehr beliebt, die Tor verwenden, um Malware zu diskutieren und zu verbreiten, ohne verfolgt zu werden. Der Spitzname des armen alten Tor wurde sogar von Kriminellen verunreinigt, die eine Verschlüsselungs-Ransomware namens 'Onion' erstellt haben.

Eine weitere geheime Ransomware-Variante ist CryptoWall 4, eine neue Version der berüchtigten Ransomware, die aktualisiert wurde, um der Erkennung auf den PCs der Opfer zu entgehen.

Scannen Sie Ihren PC nach zweifelhaften Prozessen

Die neue Generation von Stealth-Malware weist in der Regel keine offensichtlichen Werbegeschenke auf, wie z. B. seltsame Popups.

Der Carberp-Trojaner ist ein großartiges (bemerkenswertes) Beispiel für Malware, die immer wieder neu erstellt wird, um die Erkennung zu erschweren. Es ist unwahrscheinlich, dass es in manuellen Malware-Scannern oder sogar in einem vollständigen Antivirenscan angezeigt wird.

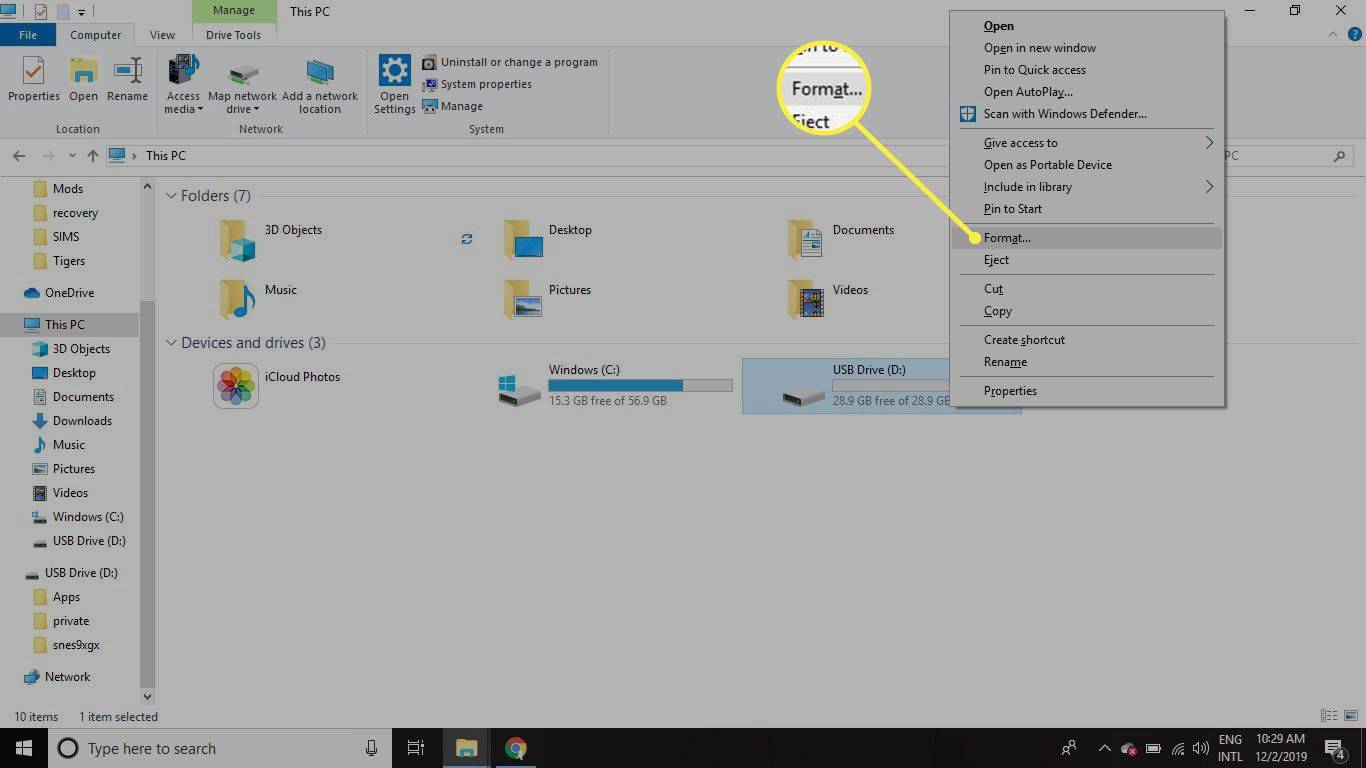

Eine Möglichkeit besteht darin, Tools wie den kostenlosen Start-Manager Autoruns zu verwenden, der alle einzelnen Prozesse, Dienste und Aufgaben auflistet, die auf Ihrem PC aktiv sind oder aktiv waren - einschließlich der böswilligen. Es wird hauptsächlich verwendet, um unerwünschte Prozesse beim Start zu stoppen, aber es ist auch ein hervorragendes Tool, um mysteriöse Elemente aufzuspüren, die Sie nicht installiert haben und deren Rolle Sie nicht verstehen. Die meisten dieser Prozesse (insbesondere die versteckte Malware) werden im Task-Manager nicht angezeigt. Verwenden Sie sie also nicht einmal.

Der Hauptnachteil von Autoruns ist, dass seine Listen einschüchternd lang sind. Verwenden Sie das Menü Optionen, um es Stück für Stück einzugrenzen. Aktivieren Sie das Kontrollkästchen Leere Speicherorte ausblenden, dann Microsoft-Einträge ausblenden und warten Sie, bis die Liste aktualisiert wurde, damit sie nur aktive Elemente von Drittanbietern enthält. Lesen Sie es jetzt durch. Wenn Sie etwas sehen, das Sie nicht erkennen, klicken Sie mit der rechten Maustaste darauf und klicken Sie auf Online suchen (oder drücken Sie Strg + M), um eine Google-Suche in Ihrem Browser auszuführen.

Google sucht nach dem vollständigen Dateinamen, der mit dem Prozess verbunden ist, und bietet Links zu relevanten Seiten auf Sicherheitsseiten wie File.net (www.file.net) an, aus denen hervorgeht, ob bestimmte Dateien sicher sind. Prozessbibliothek , was erklärt, was ein Prozess ist und warum er ausgeführt wird; und das ausgezeichnete Soll ich es blockieren? . Die neueste Version von Autoruns (v13.51) enthält die Datenbank zur Dateiprüfung VirusTotal und fügt dem Kontextmenü die Option VirusTotal prüfen hinzu.

Scannen Sie bestimmte Bereiche Ihres PCs

Das kostenloser Online-Scanner Eset ist nicht ganz so online, wie es sich herausstellt - es ist eigentlich kein browserbasiertes Tool. Das hat uns zunächst enttäuscht, da browserbasierte Tools in der Regel schneller und einfacher zu verwenden sind als herkömmliche installierbare Software und natürlich keinen Installationsprozess durchlaufen müssen.

Der Eset Online-Scanner ist jedoch einen Blick wert, da Sie damit in bestimmten Ordnern und Bereichen Ihres PCs nach versteckter Malware und zweifelhaften Dateien suchen können - und das viel schneller als bei einem vollständigen Scan.

Wenn Sie auf 'Eset Online Scanner ausführen' klicken, wird ein zweites Fenster geöffnet, in dem Sie aufgefordert werden, ESET Smart Installer herunterzuladen. Klicken Sie auf den blauen Link 'esetsmartinstaller_enu.exe', öffnen Sie ihn und klicken Sie auf 'Ausführen', wenn Sie von Windows dazu aufgefordert werden. Aktivieren Sie das Kontrollkästchen 'Nutzungsbedingungen' und klicken Sie auf 'Start'.

Klicken Sie während der Konfiguration auf 'Erkennung potenziell unerwünschter Anwendungen aktivieren', öffnen Sie 'Erweiterte Einstellungen' und aktivieren Sie 'Archive scannen' und 'Nach potenziell unsicheren Anwendungen suchen'. Lassen Sie die beiden anderen Kontrollkästchen aktiviert. Hier können Sie bestimmte Ordner, andere Ziele und sogar bestimmte Dateien auswählen. Das Tool verfügt über eine integrierte Anti-Stealth-Technologie, mit der versteckte Dateien in Ordnern erkannt und bereinigt werden können, von denen Sie nicht einmal wussten, dass sie vorhanden sind.

Unser Hauptrindfleisch mit Eset ist seine falsch positive Angewohnheit. Unsere bevorzugten NirSoft-Tools wurden fälschlicherweise als bösartig identifiziert, und dies ist sicherlich nicht der Fall. Bevor Sie also eine als zwielichtig gekennzeichnete Datei blitzen, führen Sie sie online über VirusTotal aus, um eine zweite Meinung einzuholen.

Entdecken Sie, wo sich zwielichtige Dateien verstecken

Kostenloses tragbares Werkzeug Runscanner scannt alle Startsystemdateien, Treiber und Einstellungen Ihres PCs. Malware installiert gerne Startdateien und lässt sie zurück, sodass sie ab dem Moment, in dem Sie Ihren PC starten, ständig ausgeführt werden.

Nach dem Scannen zeigt das Tool an, welche Dateien sich nicht wie gewünscht verhalten, und zieht Informationen aus seiner Datenbank mit mehr als 900.000 Systemdateien, einschließlich EXE-, DLL- und SYS-Dateien - genau die Arten von Dateien, die Malware gerne erstellt, infiziert und / oder beschädigt und dann zurücklassen.

Um das Programm zu erhalten, klicken Sie in der oberen Menüleiste auf Herunterladen, dann auf Freeware-Download und speichern Sie die Datei und führen Sie sie aus. Im kleinen Programmfenster haben Sie die Wahl zwischen 'Anfängermodus' und 'Expertenmodus'. Mit letzterem können Sie Änderungen an fehlerhaften Windows-Dateien vornehmen, während dies im Anfängermodus nicht der Fall ist.

Scannen Sie Ihren Router nach Entführern

Möglicherweise betrachten Sie Ihren Router nicht als Teil Ihres Computers, aber er ist ein wichtiger Bestandteil Ihres PC-Setups - und ein Hauptziel für Botnet-Angriffe. Darüber hinaus ist es unwahrscheinlich, dass Sie Ihren Router auf Fehler oder Probleme überprüfen, es sei denn, Ihr Internet wird abgespielt. Daher kann es Monate oder Jahre lang Teil eines bösartigen Botnetzes sein, bevor Sie eine Vorstellung davon haben.

Die gute Nachricht ist, dass das Überprüfen Ihres Routers auf Botnet-Aktivitäten sehr einfach ist und kein Herunterladen oder Installieren von Software erforderlich ist. Klicken Sie im kostenlosen Online-Router-Checker von F-Secure auf 'Jetzt starten' und warten Sie einige Sekunden, während das Tool nach böswilligen Aktivitäten wie DNS-Anforderungen sucht, die nicht dort landen, wo sie hingehören. Wenn verdächtige Aktivitäten festgestellt werden, werden Sie durch die nächsten Schritte geführt.

Root-Out-Rootkits, die Ihr Antivirus nicht sehen kann

Kaspersky Internet Security 2017 ist eines der leistungsstärksten und genauesten Antivirenprodukte, die man für Geld kaufen kann. Eine Sache, die es nicht tun kann, ist, Rootkits auszurotten, diese unsichtbaren Schmuggler, die Ihr Betriebssystem hacken, um sicherzustellen, dass sie versteckt bleiben. Wir waren daher erfreut und erleichtert, von Kaspersky TDSSKiller zu hören, das speziell auf Rootkits abzielt und nicht mit Kaspersky Internet Security oder Ihrer anderen Wahl des installierten Antivirenprogramms in Konflikt steht (Sie sollten nur ein im Hintergrund ausgeführtes Antivirenprogramm installiert haben, da diese sonst effektiv abgebrochen werden andere raus).

TDSSKiller ist kostenlos und Open Source und wird in installierbaren und tragbaren Versionen geliefert. Zuerst haben wir versucht, das tragbare Gerät von der PortableApps.com-Website herunterzuladen. Dies bedeutete jedoch, dass zuerst die PortableApps-Plattform installiert werden musste.

Um diesen Ärger zu vermeiden, laden Sie die 'ZIP-Version' von der Safe Download Mirror-Site herunter BleepingComputer , in dem sich auch eines unserer beliebtesten Tools zum Entfernen von Müll befindet, AdwCleaner .

Laut BleepingComputer funktioniert TDSSKiller nur unter Windows 8 und früher, aber auf unserem Windows 10-PC hat es einwandfrei funktioniert. Laden Sie die ZIP-Datei herunter, extrahieren Sie sie und führen Sie die Programmdatei aus. Es dauert einige Augenblicke, bis die Virendefinitionen aktualisiert sind. Klicken Sie auf 'Scan starten', um Rootkits und 'Bootkits' zu finden und zu entfernen, die sich auf Ihrem PC verstecken.

Erwarte das Schlimmste

Es besteht eine gute Chance, dass sich auf Ihrem PC Malware befindet. Das letzte jährliche Kaspersky Security Bulletin besagt, dass 34,2% der Computer im letzten Jahr von mindestens einem Malware-Angriff betroffen waren - wir vermuten jedoch, dass die tatsächliche Zahl etwas höher ist.

Die Umfrage umfasste nur Benutzer, die Kaspersky Antivirus ausführen. Zusammen mit Norton Security führt Kaspersky wiederholt unsere Antivirentests an, die von unserem Sicherheitsteam unter durchgeführt werden Dennis Technology Labs (DTL). Daher ist die Häufigkeit von Malware auf den Computern dieser Benutzer wahrscheinlich geringer als auf Computern, auf denen weniger leistungsfähige Software oder überhaupt kein Antivirenprogramm ausgeführt wird.

WEITERLESEN : Unser Leitfaden zur besten Antivirensoftware 2017

Genauer gesagt enthält der Bericht nur Malware, die entdeckt wurde. Nicht erkannte Malware konnte per Definition nicht aufgenommen werden. Um sicherzustellen, dass ich nicht paranoid bin, habe ich DTL gefragt, ob auf unseren PCs Malware vorhanden ist. Ich erwartete eine komplizierte Antwort, die vielleicht bedeutete, aber die Antwort war definitiv eindeutig.

Achten Sie auf frühe Anzeichen

Wenn Sie uns vergeben, verwenden wir die Krankheitsanalogie erneut. Wenn Sie zu krank sind, um aus dem Bett zu kommen, stimmt möglicherweise etwas nicht und ist schwer zu behandeln. Frühere Anzeichen einer Infektion sind viel subtiler. Sie sind vielleicht nicht schwer zu sehen, aber sie sind schwer zu erkennen, was sie wirklich sind.

In ähnlicher Weise hat Malware Ihr System offensichtlich erfasst und ist schwer auszurotten, wenn eine Ransomware-Anforderung auf Ihrem Bildschirm angezeigt wird oder Ihre Software sich weigert, ausgeführt zu werden. Es kann sogar unmöglich sein, es sei denn, Sie führen die gefürchtete Neuinstallation durch. Es lohnt sich also, die weniger offensichtlichen Zeichen zu lernen.

Beschuldigen Sie nicht Ihren langsamen Browser im Internet

Wenn Ihr Browser plötzlich schmerzhaft langsam und absturzanfällig geworden ist, besteht Ihr erster Instinkt möglicherweise darin, das Telefon bei Ihrem ISP abzunehmen und ihm einen Teil Ihrer Gedanken zu geben. Ersparen Sie ihnen Ihre Wut, zumindest bis Sie überprüft haben, dass das langsame Fahren nicht durch etwas Unheimlicheres verursacht wird.

Die wahrscheinlichsten Schuldigen sind Symbolleisten von Drittanbietern und andere PUPs („potenziell unerwünschte Programme“ - viel zu höflich), die bei der Installation von freier Software einen Aufzug auf Ihren PC gebracht haben. Sie geben vor, etwas zu sein, das sie nicht sind (z. B. eine nützliche Suchmaschine), oder geben einige der Dinge, die sie tun werden, nicht vollständig bekannt (z. B. Verfolgen Ihrer Browsing-Aktivitäten). Sie beeinträchtigen auch die Prozessorleistung, verhindern, dass andere Programme ordnungsgemäß funktionieren, und können äußerst einschüchternd sein.

Kaspersky und einige andere Antiviren-Unternehmen klassifizieren PUPs nicht als Malware, aber das beginnt sich zu ändern - zu Recht. AVG Aktiviert beispielsweise standardmäßig die PUP- und Spyware-Verteidigung. Wir hoffen, dass alle AV-Unternehmen ähnliche Richtlinien anwenden.

Ein wesentliches Problem bei diesen versteckten Browser-Schweinen ist, dass sie sich häufig regenerieren, wenn Sie sie entfernen. Dies liegt daran, dass viele von uns Synchronisierungstools verwenden, um dieselben Lesezeichen und Erweiterungen auf ihren Computern, Laptops und anderen Geräten beizubehalten. Sobald sich eine PUP-Datei beispielsweise in Chrome Sync versteckt, kann sie möglicherweise nur entfernt werden, wenn Sie Chrome Sync nicht mehr verwenden. Glauben Sie uns, wir haben alles andere versucht.

Führen Sie das kostenlose Tool Auslogics Browser Care aus, um problematische Browsererweiterungen zu beseitigen. Es identifiziert und entfernt zwielichtige Erweiterungen automatisch. Deaktivieren Sie während des Setups 'Programm beim Start von Windows starten'. Dieses Programm muss nicht ständig im Hintergrund ausgeführt werden. Wenn es beim Start ausgeführt wird, dauert der Start von Windows länger.

wie schalte ich bitte nicht stören aus

Andere Absturzursachen ausschließen

Regelmäßige, unerklärliche Abstürze gehören zu den offensichtlichen Anzeichen einer Malware-Infektion, können aber auch durch fehlerhafte Treiber und andere Hardwarefehler verursacht werden.

Beginnen Sie mit dem kostenlosen Tool, um Hardware-Schuldige auszuschließen WhoCrashed , das gerade aktualisiert wurde, um Windows 10 zu unterstützen.

Klicken Sie oben auf der Seite auf 'Herunterladen', scrollen Sie unter 'Crash Analysis Tools' nach unten zu 'WhoCrashed 5.51' und klicken Sie dann auf 'Kostenlose Home Edition herunterladen'. Speichern Sie das Installationsprogramm und führen Sie es aus. Es gibt keinen Müll, den Sie abbestellen könnten. Klicken Sie auf Analysieren, um Abstürze zu diagnostizieren. Das Programm erstellt nicht nur eine Liste von Verdächtigen, sondern bietet Ihnen auch einen einfachen englischen Bericht, der viel informativer ist als die komplizierten Absturzprotokolle von Windows.

Wenn Sie keine Software installieren möchten, verwenden Sie die tragbare Version des kostenlosen NirSoft-Tools BlueScreenView . Sie erhalten eine ganze Reihe von Informationen darüber, was während eines Absturzes passiert ist, und können sofort eine Google-Suche nach damit verbundenen Fehlern durchführen. Wenn Treiber und andere Hardwarefehler Ihre Abstürze nicht zu verursachen scheinen, ist Malware wahrscheinlich ein Schuldiger.

Hinweisschilder…

- Sie können auf Ihrem eigenen PC keinen Administratorzugriff erhalten

- Ihre Internet-Suchanfragen werden immer wieder umgeleitet

- Eine Datei ist unerwartet beschädigt oder kann nicht geöffnet werden

- Ihre Passwörter haben sich geändert

- Personen in Ihrer Adressliste erhalten Spam-E-Mails von Ihnen

- Programme werden kurz geöffnet und dann geschlossen, sodass Sie sie nicht verwenden können

- Eine Datei ist unerwartet verschwunden

- Sie finden Programme in Alle Apps (unter Windows) oder Autoruns, die Sie nicht installiert haben

- Ihr PC stellt weiterhin eine Verbindung zum Internet her - auch wenn Sie es nicht verwenden

- Ihr Drucker druckt Seiten, nach denen Sie nicht gefragt haben

- Die Homepage Ihres Browsers wird geändert und zusätzliche Symbolleisten werden angezeigt

- Ihre Antiviren- und Malware-Scanner werden nicht geöffnet oder ausgeführt